| 他人事ではないランサムウェアの脅威 ~攻撃のインフラ“RaaS”も稼動~ | |

|---|---|

| 作成日時 22/09/14 (09:58) | View 1921 |

ランサムウェアは最大級の脅威に

ランサムウェアを使った攻撃が鎮静化する兆しがありません。2022年2月には、大手自動車メーカーの関連企業が感染し製造ライン停止に追い込まれました。その後も内外で深刻な被害の報告が続いています。警察庁や経済産業省、情報処理推進機構(IPA)など、情報セキュリティに関係する省庁・業界団体が発表する報告書などを見ると、ランサムウェアは現在の最大級の脅威と言える状況です。

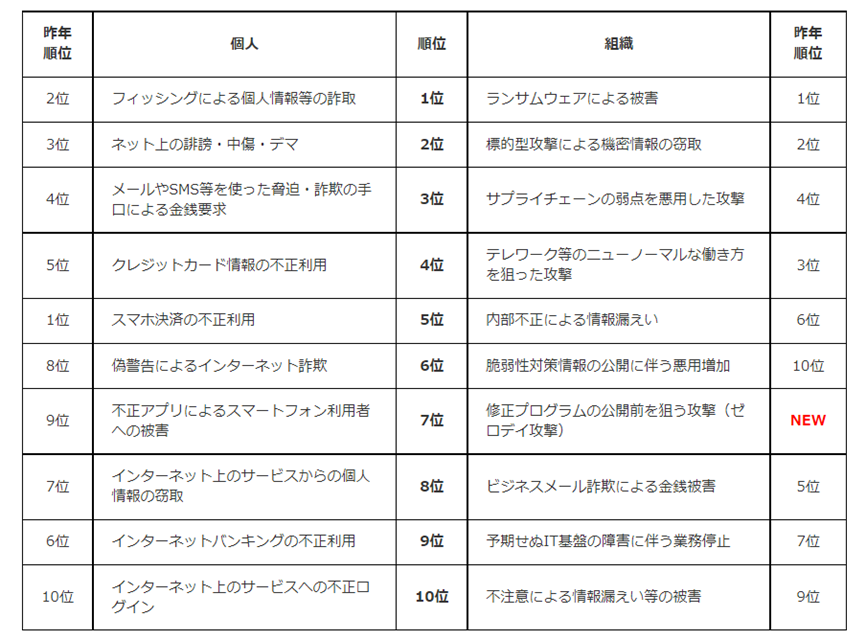

一例を挙げると、IPAが2022年2月に公開した「情報セキュリティ10大脅威 2022」。組織の部で「ランサムウェア」が1位にランクされたことに加えて、2位「標的型攻撃」、3位「サプライチェーン攻撃」、そして4位「テレワーク等のニューノーマルな働き方を狙った攻撃」など、ランサムウェアと関連が深い脅威が上位に並びました。

「情報セキュリティ 10大脅威 2022」 出典:IPA

各国の研究機関やセキュリティ企業は、攻撃を止めるため努力を続けています。しかし、今の情勢は攻撃側が優位と言わざるを得ません。その要因はまず、ランサムウェア自体の攻撃力の強化、そして特定の組織に的を絞る標的型攻撃、供給網を構成する企業の中でセキュリティ対策が弱いところを狙うサプライチェーン攻撃、あるいはテレワークで使うVPN機器の脆弱性を突いた企業ネットワークへの侵入など、他の攻撃手法と組み合わせることで、検知と防御が難しくなっている点が挙げられます。

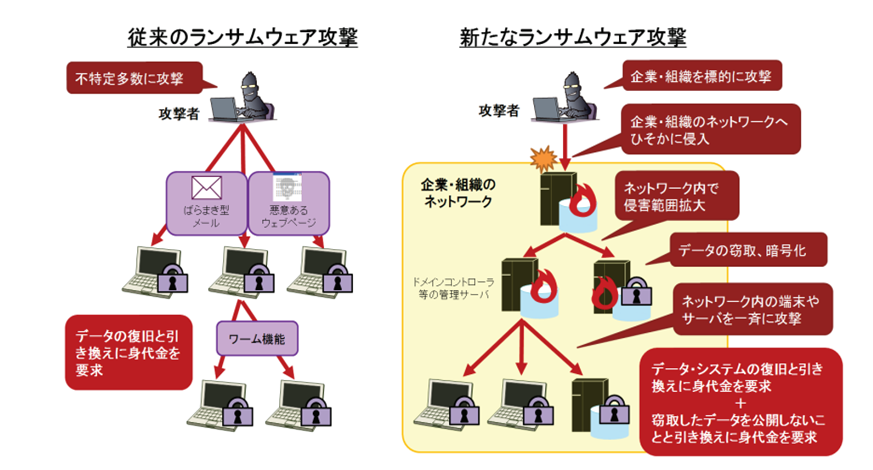

現在の主役は“暴露型”

ランサムウェアは、システムに保存されたデータを暗号化し、復号化するキーと引き換えに身代金(ランサム)を要求する手口です。この攻撃は2010年代の初頭から報告されていましたが、一気に知名度を高めたのは、2017年の春に世界中で感染を拡げた「WannaCry(ワナクライ)」でした。「WannaCry」が蔓延した時期の攻撃は、データの暗号化やシステムをロックするものでしたが、現在はより巧妙化・悪質化しています。

WannaCryに感染した端末画面の例

出典:「事業継続を脅かす新たなランサムウェア攻撃について」 (IPA)

その一つは、“暴露型”や“二重脅迫型”と呼ばれるタイプ。従来型と違って身代金を要求するだけでなく、払わなければデータを公開すると脅す手口です。暗号化するだけの攻撃なら、バックアップがあればデータは取り戻せますが、暴露型は復元できても支払いを拒否すれば機密情報が公開されてしまいます。データの内容によっては、事業の存続にも関わってくるでしょう。

従来型と暴露型のランサムウェアの相違

出典:「事業継続を脅かす新たなランサムウェア攻撃について」(IPA)

2021年の夏頃には、“真の被害者”とも言うべき、もともとの情報の保有者に、攻撃を仕掛けたことを伝える新たな手口も見つかりました。A社のネットワークに侵入してデータを搾取・暗号化した後、A社の取引先企業や製品のユーザーに、“情報を公開して欲しくなければ、A社に身代金を支払うように要求してください”などと記したメールを送り付ける“告げ口型”とも言うべき攻撃です。

ランサムウェアのビジネスモデルが確立

懸念すべき材料はもう一つ、残念ながらランサムウェアがビジネスとして成立している点です。

この犯罪を成就するには、セキュリティ上の弱点があり、身代金の支払いに応じそうな標的の選定、セキュリティソフトをかいくぐるプログラムの調達、企業ネットワークへの侵入、データを公開するサーバーの運用、そして身代金の取り立てなどの作業が必要で、サイバー犯罪の中でも難易度が高い部類に入ります。

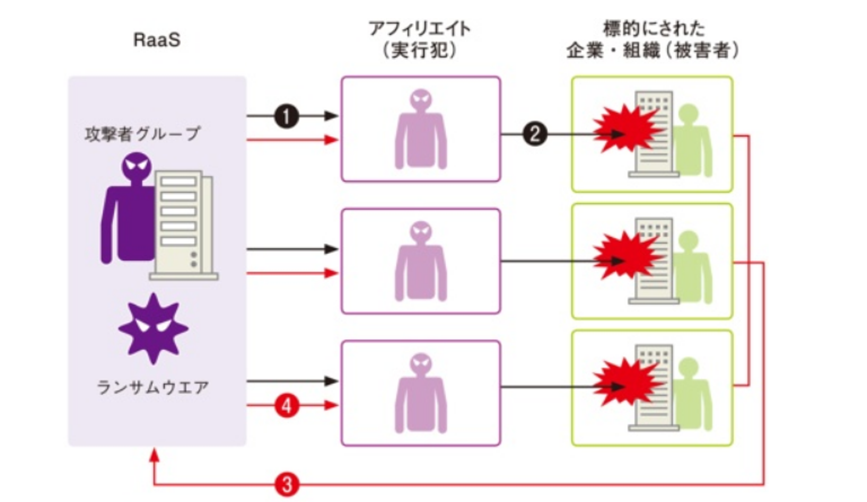

そこで攻撃を支援する商用のクラウドサービスとして、「RaaS(Ransomware as a Service)」が立ち上がっています。RaaSを利用して攻撃を仕掛ける者は「アフィリエイト」などと呼ばれ、RaaSを運営する側の“審査”に合格した人物には、攻撃に必要な機能を提供する管理画面へのアクセスを許可。攻撃を実行して身代金の搾取に成功すると、RaaSから一定の成功報酬が得られるという構図です。

RaaSの運用イメージ 出典:日経BP

「SaaS(Software as a Service)」など正規のクラウドサービスと同様、RaaSも収益向上を計るには、機能を充実させてアフィリエイトを増やしていかなければなりません。現在の主要なRaaSには、攻撃プログラムとデータを公開するサーバーなどの基本的な装備をはじめ、身代金の支払いに応じないときの脅しに使う「DDoS」(大量のデータを送り付けてシステムを停止させる攻撃)や、企業のコールセンターに脅迫電話をかける機能などを追加しているとされています。

RaaSの“攻撃マニュアル”が流出

2021年8月、非合法の取引を扱うロシア語の闇サイトで、「Conti」と名乗るグループが運営するRaaSのマニュアルが公開されるという事件が起きました。流出させたアフィリエイトの投稿によると、「Conti」が約束した通りの成果報酬の支払いに応じなかったことよる“報復”とされています。事の真偽は分かりませんが、関係者の間で話題になったのは、マニュアルの内容です。

公開された圧縮ファイルは数十のフォルダとファイルで構成され、内容は多岐にわたっていました。データを暗号化するプログラム本体の他に、標的企業のセキュリティ診断、Windows Defenderの停止、データベースの複写や認証情報の検出などに使う各種ツール、加えてバックアップファイルを見つける方法、ハッキングに役立つ情報が記載されたサイトのリンク集なども含まれていました。

内外のセキュリティ専門家の分析を総合すると、“個々のプログラム、ツール、助言集には特に目新しいものはないが、攻撃に必要な要素はほぼ網羅されている”と集約できます。高度な専門知識と経験を要するランサムウェアは、RaaSによってその敷居は格段に下がり、攻撃者のすそ野が拡がったと言えるでしょう。

身代金支払いの規制が進む

ランサムウェアの鎮静化に向けた対策としては、米国と欧州を中心に身代金の支払いを規制する動きが拡がりつつあります。身代金は攻撃者を利することになって永続的な攻撃につながり、一度支払ってしまうと第2第3の攻撃を受けるケースも多いからです。豪州では支払いをする際は当局への報告を義務付ける法案が検討され、オランダなどではランサムウェアに対する支払いを保険の対象にするサービスを禁止する動きもあります。

もちろん、悪いのは攻撃者ですから、やむを得ず支払いに応じた企業・団体を一方的に責めることはできません。しかし、支払いを規制する各国の動きに加えて、支払いに応じたところでデータを取り戻せる保証はない点は認識しておくべきです。

英国のセキュリティ企業が2021年に発表した報告書によると、世界30カ国の企業・団体を対象にした調査の結果、ランサムウェアの被害を受けた組織の中で身代金を払ったのは32%。このうちデータを完全に修復できたのは8%以下、ほぼ半分を取り戻せた企業は29%程度に止まったとされています。この種の調査は、対象国と組織の規模・業態によって数字に差は出ますが、身代金の支払いは報われないことが多いという提起は共通しています。

バックアップ体制とモニタリングの点検を

あらゆるサイバー攻撃と同様、ランサムウェアに対してもリスクを軽減するための行動は提示されています。まず身代金の支払いではなく、適切なバックアップからデータの復旧をできるようにしておくことです。バックアップだけではデータを公開されるリスクが残ります。しかし、業務の早期復旧・継続のためには適切なバックアップと復旧の訓練は欠かせません。

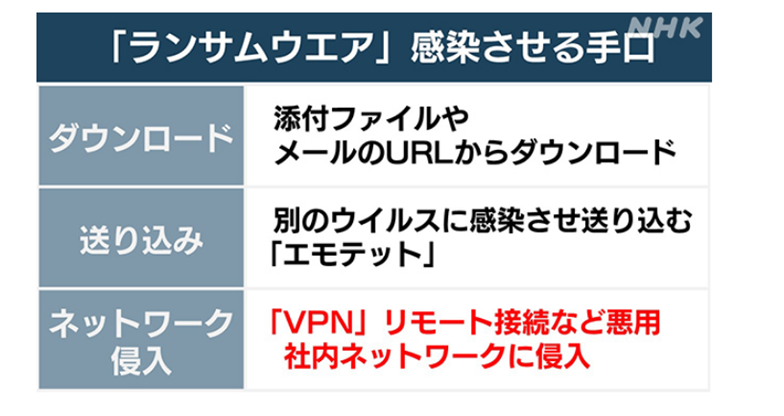

そして、もっとも有効な対策は予防、侵入の防止に行き着きます。他のマルウェアと同様、ランサムウェアの主な感染経路も、メールの添付ファイル、誘導されたサイトからの不正プログラムのダウンロード、VPN機器の脆弱性などテレワーク環境の弱点を突いた企業ネットワークへの侵入です。

ランサムウェアの主な感染経路 出典:NHK

まとめ

バックアップ体制の強化に加えて、ログイン時の多要素認証やPCやサーバーの不審な動きをすぐに検知するモニタリング機能の強化、さらに外部接続の制限など、不正アクセスと不正プログラムの混入を防止する対策の点検が急務です。そして最後は、教育と運用。従業員一人ひとりがセキュリティ対策を確実に、継続的に実行するための啓発も続けていきましょう。

無料アカウントを登録して試してみましょう!

ステルスモールは申し込み後すぐに試用が可能です。