| 標的型攻撃の背後にOSINT ~一般企業も“公開情報”の点検を~ | |

|---|---|

| 作成日時 24/02/27 (09:05) | View 272 |

企業社会に定着した標的型攻撃

2024年2月、IPA(情報処理推進機構)から「情報セキュリティ10大脅威 2024」が発表され、組織の部では「標的型攻撃による機密情報の窃取」が4位にランクされました。初選出は2016年。この年、組織部門の1位になり、2020年までの5年間は1位を維持。今も最大級の脅威であり続けています。

標的型攻撃は、企業システムに不正侵入し、機密情報の窃取やデータの破壊、あるいはサプライチェーン攻撃の足場を作るなど、深刻な被害を与えるサイバー犯罪です。この攻撃の特徴は、ターゲットを絞って接触を計ること。練り上げられた計画的犯行で、一般企業にとっては、特に検知が難しい攻撃の一つと言っていいでしょう。

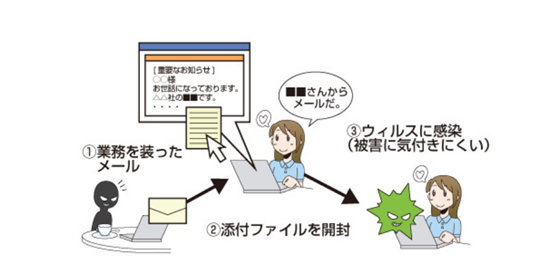

標的型攻撃のイメージ

出典:総務省 国民のためのサイバーセキュリティサイト

攻撃の起点は“公開情報”

標的型攻撃の典型的な手口は、提携先のスタッフ、業界団体の担当者など、企業と正規のつながりを持つ関係者を装って、“製品の仕様変更”や“定例会での提示資料”など、疑う余地のないような題名のメールを送信。不正なファイルやリンクを開かせて、マルウェアに感染させるといったやり方です。

企業のサポート窓口やSNS、技術開発に関する情報を共有するGitHubのようなサイトでやり取りして警戒心を解いてから、行動を起こすケースも少なくありません。

このような攻撃の糸口はどこでつかむのでしょうか? その多くは公開情報、特別な権限や資格はなくとも、一般のメディアやインターネットで入手できる情報と推測できます。

“公開された情報を収集・加工・分析して、活用できる状態にする手法”を「OSINT」と言いますが、サイバー攻撃にもこれが転用されているのです。

企業社会の公開情報とは?

「OSINT(Open Source Intelligence:オシント)」は、もともとは軍事用語ですが、ここ数年、情報セキュリティの分野でもよく耳にするようになってきました。セキュリティとOSINTの接点に進む前に、企業に関する情報のうち、オープンな情報を整理しておきましょう。

まず昔からあるものでは、内部で作る会社概要、製品の仕様書、経営と財務に関する公開資料などが挙げられます。外部のメディアでは、新聞や雑誌に載る企業情報、技術者が業界誌などに発表する論文、政府官報や登記関係の文書、会社四季報のような市販書籍も含まれます。

インターネット環境では、公式サイトやニュースリリースの内容をはじめ、そこに記される連絡先とメールアドレスなど。企業が直接関与しない媒体では、経済の専門メディアや業界団体のサイト、前述したGitHubのようなコミュニティも、簡単な手続きだけで参加できるため公開の場の一つと考えられます。

情報システムの関連では、サイトのURLをはじめ、IPアドレス、ドメイン名、サーバーOS、アプリケーションの種類なども、特に収集が難しい情報ではないので、公開情報の一種に挙げていいでしょう。システムの設定によっては、ソフトのバージョン、管理組織とメールアドレスなども見えるケースがありますが、意図してオープンにしているか否かは別として、外部から確認できれば公開情報と見なされてしまいます。

攻撃者の視点からOSINTを実践

攻撃側は、公開状態にある企業情報を収集・分析・加工し、標的型攻撃をはじめサプライチェーン攻撃※や、不正侵入の糸口を探っています。ここから先は、これを逆手に取る発想で、一般企業がOSINTの視点からセキュリティ対策を検証・強化する方法を考えてみましょう。

サプライチェーン攻撃の流れ

出典:「情報セキュリティ10大脅威 2020」 IPA(情報処理推進機構)

※サプライチェーン攻撃とは:サプライチェーン(供給網)を構成する企業のうち、ガードが固い大企業は最初から狙わず、中小企業に侵入してそこを足場に攻撃を拡げる手口。この攻撃の発端も公開情報が多いとされる。

まず基本的な姿勢として、攻撃者から見える情報はできるだけ減らすこと。バランスは難しいのですが、公式サイトにおける事業内容と組織図、主要製品の概要などは公開が前提として、事業部門のページに記載された担当者名などは、必要不可欠な情報かどうか再考します。ブログでも自分の居場所や業務内容が推測できるような記述は、できるだけ控えた方が無難でしょう。

SNSは多くの企業でルールがあり、業務内容に関する書き込みは制限されていると思いますが、ルール不徹底や不注意から情報が露出するケースはあり得ます。SNSでの記述と画像から居場所と移動先を特定され、信憑性の高そうな攻撃メールが発信されるリスクはゼロではありません。OSINTの観点からも、定期的な注意喚起は行ってください。

公開しているサイトは、サーバーOSやアプリケーションのプロパティ(設定・属性)から、バージョンや管理者名、メールアドレスなどが確認できるとしたら、これらの情報は削除しても特に不都合はないでしょう。またサーバーやクラウドサービスの設定ミスで、意図せずに閲覧できる状態になっているデータはないか確認します。

OSINTで“攻めのセキュリティ対策”を

外部の公開情報をセキュリティ対策に活用する視点では、IPAなどの業界団体が発表する、脆弱性や頻発している攻撃に関する報告、サイバー攻撃の痕跡を公開・共有するIoC(Indicator of Compromise)、内外のセキュリティアナリストが定期的に発表するレポートなどは、積極的に参照したいものです。

より能動的な行動では、検索サイトから自社に関する情報をサーチする方法もあります。オプション機能を使えば、特定ドメイン/サイト内、特定のファイル形式、リンクの状態など、詳細な検索もできますので、意図していないファイルやディレクトリなどが見える状態になっていないか、定期的なチェックを入れてください。

“Information”から“Intelligence”を生成

最後に応用編として、OSINTのI、Intelligenceの意味と意義を考えてみましょう。

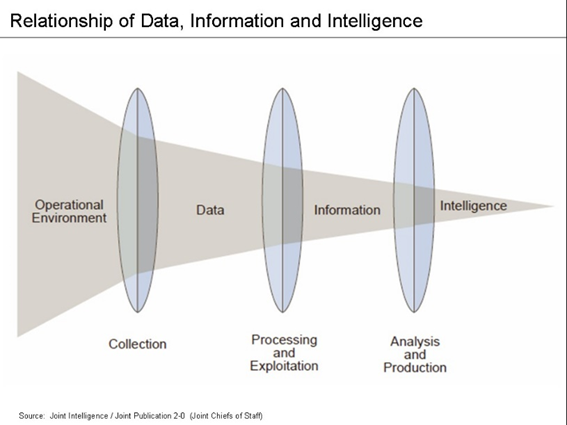

広義の“情報”に含まれる要素を挙げると、まず単純な数値は“Data”ですが、集計・処理を加えると“Information”、そしてDataとInformationから、行動を起こす指針を生成できれば“Intelligence”として機能します。

DataとInformation、Intelligenceの関係

出典:日経BP

例えば、“256.356.456.000”のような形式のIPアドレスの数値情報はDataです。あるサイトにおけるアドレスごとのアクセス回数を集計した形になるとInformation。さらにサイバー攻撃に使われたアドレス、攻撃の種類まで判明すれば、このInformationには利用価値が生まれてきます。

もう一歩踏み込んで、Informationから自社サイトが攻撃を受ける可能性を割り出し、ファイアウォールの設定変更やソフトウェアの脆弱性を修正するなどの対応を取って、被害を回避、軽減できたとすれば、その情報はIntelligence。OSINTの手法を攻めのセキュリティ対策に使ったと言えるでしょう。

OSINTをセキュリティポリシーに組み込む

OSINTの手法を生かした対策の中で、サイトのコンテンツやニュースリリースの内容チェック、検索エンジンを使った検証などは、一般企業にもすぐにできる範囲です。

一方、DataとInformationからIntelligenceを生成して対策に生かすレベルは、セキュリティとネットワークの知識に加えて、情報の信憑性を見極める知見も必要とする専門職と言えます。

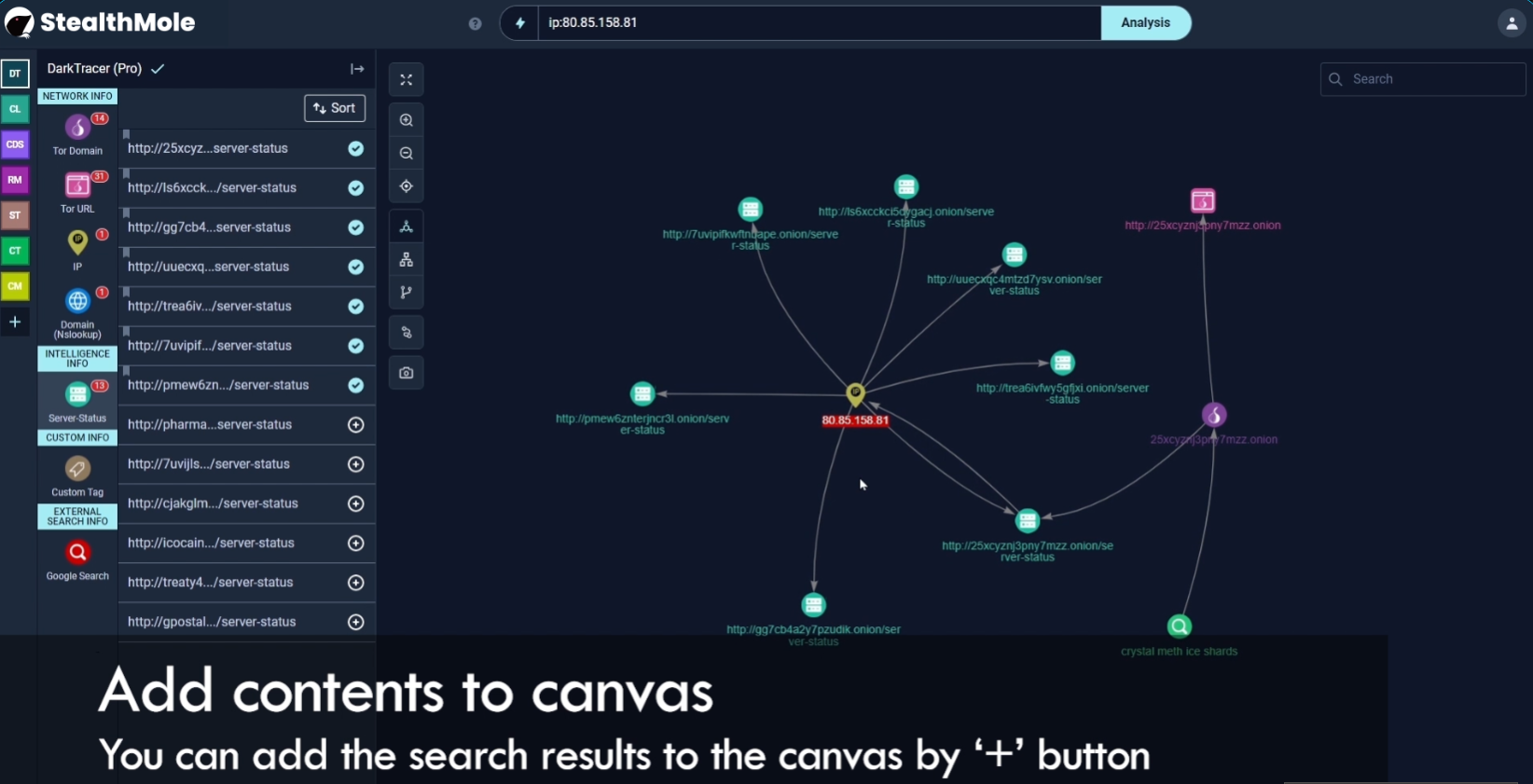

“OSINT対応”とされる各種ツールも出ていますが、自社のニーズに応じた最適な選別は難しく、使いこなすには知識と経験も必要なため、ここから先はセキュリティの専門家に委託する方法もあるでしょう。

一般企業向けのサービスでは、脅威に関する情報を配信する「脅威インテリジェンス」が拡がってきました。例えば、サーバーソフトやネットワーク機器の脆弱性、多発している設定ミス、攻撃グループの名前と使用するマルウェア、手口の傾向、対処方法など、最新のIntelligenceを適宜、配信するサービスです。

なお、脅威インテリジェンスの情報源ですが、マルウェアの機能、攻撃の傾向などの公開情報に加えて、攻撃者が情報交換やマルウェアの売買などを行うダークウェブのようなクローズドの空間から抽出したDataとInformation、Intelligenceも含まれます。

脅威インテリジェンスツールのイメージ 「StealthMole」

まずは自社が公開している情報、そして公開情報として扱われている情報の内容をチェックしましょう。次の段階として、自社のセキュリティ対策の方針とニーズに応じて、専門的なサポートの活用も検討してください。