| フィッシング対策に国やIT大手が動く ~Google、Yahooもルール改正~ | |

|---|---|

| 作成日時 24/01/23 (08:42) | View 266 |

Gmailの不達が多発?

2023年10月、Googleが「メール送信者のガイドライン」を更新しました。新しい要件に沿わない場合、2024年2月からは、企業が消費者やサービスの会員などに配信しているGmailが届かなくなる可能性があります。

米Yahooも同様のポリシーを発表しており、多くの企業は対応に追われています。今回はこのテーマを通じて、フィッシングに代表される迷惑メールの現状と、既存のシステムの課題、そしてメールセキュリティの今後を考えてみましょう。

国の機関も対策を加速

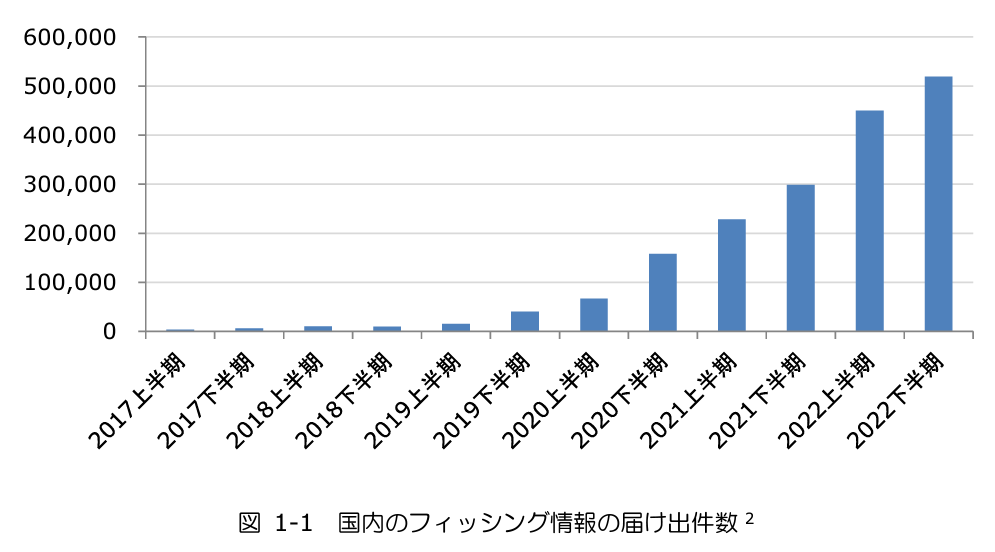

フィッシング対策協議会が発表した「フィッシングレポート 2023」によると、2022年は前年に比べフィッシングの報告件数が大幅に増加しました。2024年版も今年の春以降に公開されると思われますが、同協会の月次レポートなどを見ている限り、2022年ほどの急増はないとしても、鎮静化もしていないと考えていいでしょう。

フィッシング情報の届出件数の推移

出典:「フィッシングレポート 2023」(フィッシング対策協議会)

フィッシング対策に向けて、国の機関も動いています。2023年2月には経済産業省と総務省、警察庁が連名で、標的になりやすいクレジットカード業界に対して、「クレジットカード会社等に対するフィッシング対策強化の要請」を発表し、後述するDMARCという技術の導入を求めています。

同年7月には、内閣サイバーセキュリティセンターが「政府機関等のサイバーセキュリティ対策のための統一基準」を公開。この中で基本対策事項の一つとして、DMARCなどの実装を要請し、金融機関を中心に対応が進んでいます。

Googleの「ガイドライン」、その要所は?

フィッシングは海外でも深刻なリスクになっています。Googleが新しいガイドラインを制定した最大の狙いは、Gmailを利用した詐欺の早期撲滅と考えていいでしょう。その骨子は「送信元の認証強化」で、なりすましメールをブロックすること。ガイドラインの完全理解には、メール運用に関する若干の知識も必要ですが、求めている主な対策は以下の3点です。

1.メール送信時の「ドメイン認証」を導入

2.迷惑メールと判定されやすいメールは送信しない

3.ワンクリックで配信を解除できる仕組みを実装

対象は末尾に「@gmail.com」「@googlemail.com」が付く個人アカウント。技術面のポイントは「ドメイン認証」ですが、ここから先はその意義と手法を見ていきましょう。2.と3.については、特に難しい表現はないと思いますが、詳細を知りたい方はガイドラインで確認してください。

「メール送信者のガイドライン」 出典:Google

メールの弱点は送信元の保証

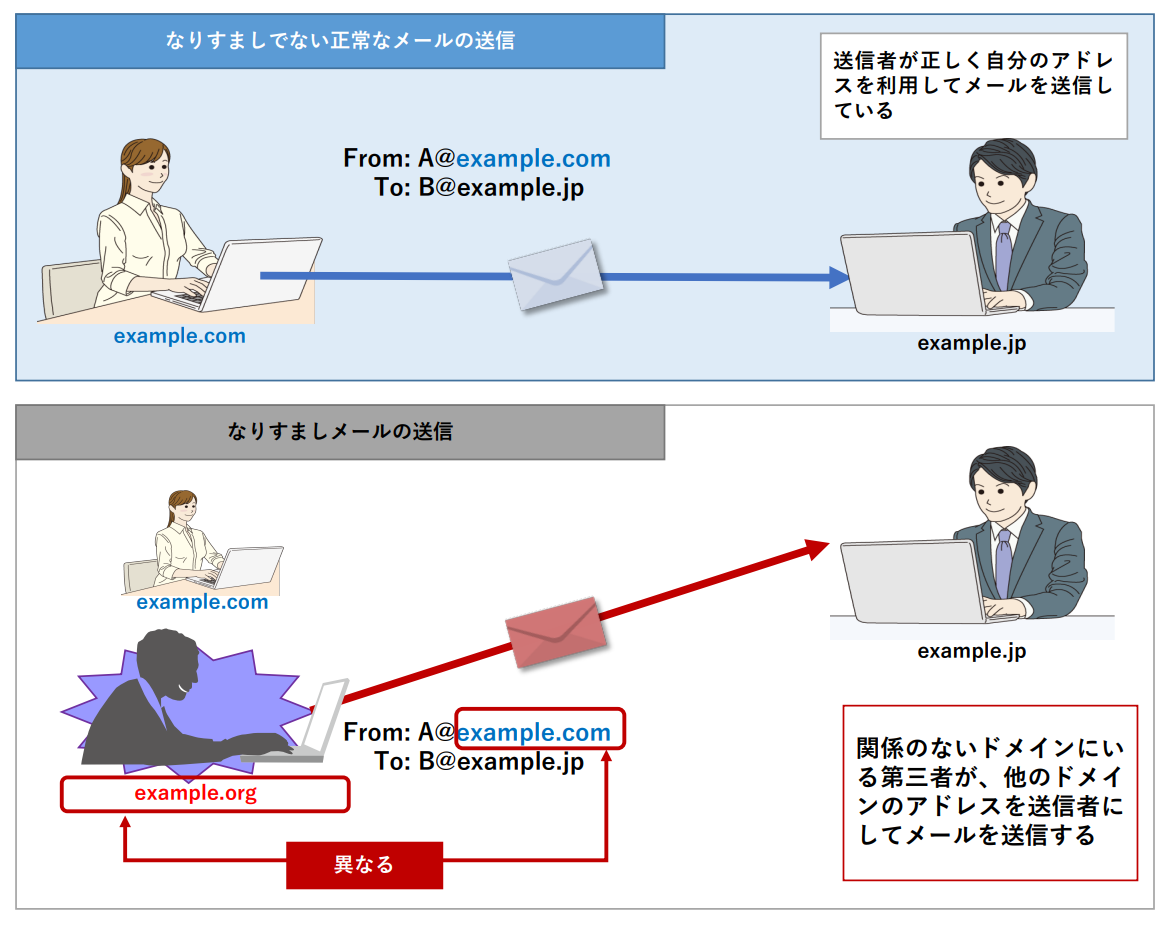

フィッシングが横行する要因は、もともと利便性と簡易性を重視して設計された電子メールのシンプルな仕様にあります。メールアドレスさえ入手できれば簡単に送信でき、送信元の偽装も難しくないため、精巧な画面と文面を持つ詐欺メールの多くはそのままユーザーに届き、少なからずの人が騙されてしまうのです。

なりすましメールの例

出典:「送信ドメイン認証技術 導入マニュアル」(迷惑メール対策推進協議会)

そこで、メールサーバーを運用する一般企業や通信事業者などを対象に、送信元を認証し受信側がなりすましかどうかを判断するための技術である「送信元ドメイン認証」の実装が求められているというわけです。国の機関やGoogleが推奨(一部は義務化)している方式は、以下の3種類です。

・SPF --IPアドレスで認証

・DKIM--電子署名で認証

・DMARC- SPF、DKIMによる認証を補完

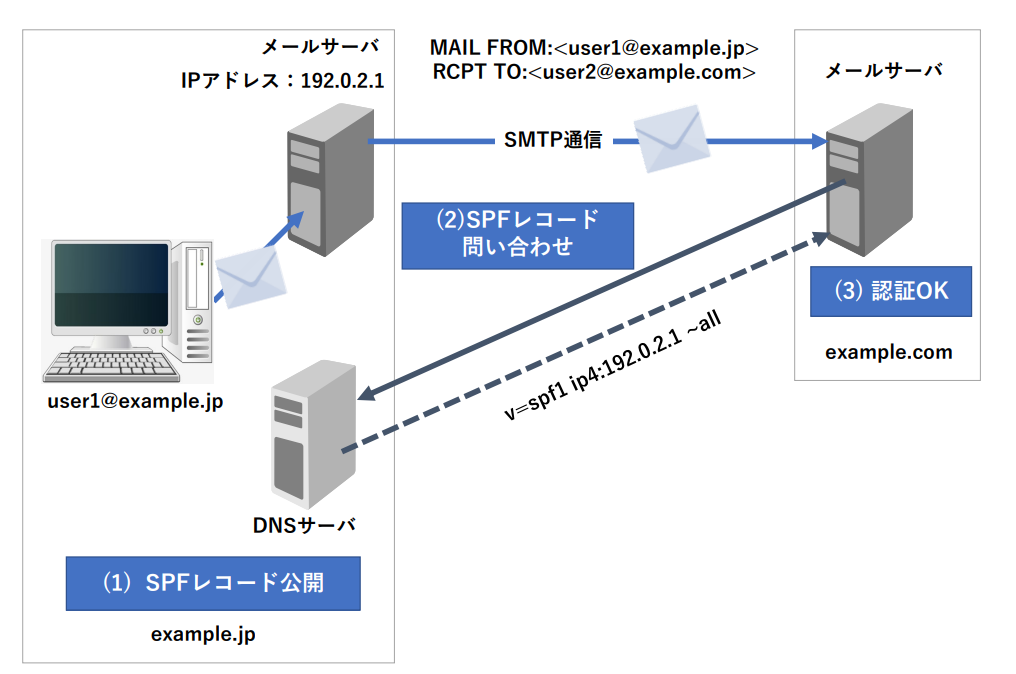

SPF(Seder Policy Framework)

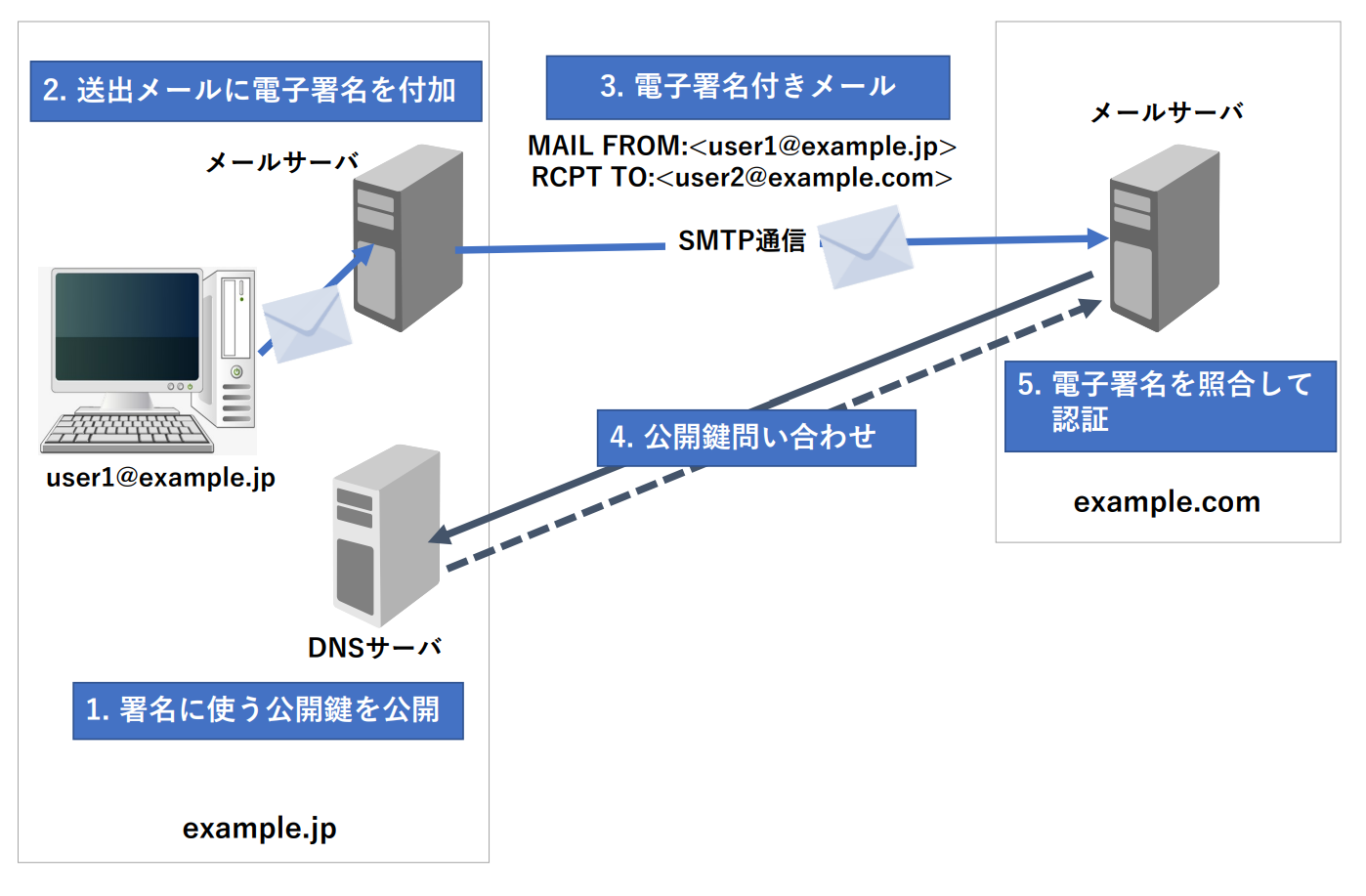

DKIM(Domain Keys Identified Mail:ディーキム)

DMARC(Domain-based Message Authentication Reporting and Conformance:ディーマーク)

SPFとDKIMは認証方法の違い、DMARCはSPFとDKIMを補完し、より安全に運用するための技術と考えてください。

まずSPFですが、送信するメールサーバーのIPアドレスを、IPアドレスとドメイン名の対応を管理するDNSサーバーに「SPFレコード」という形式で登録しておきます。メールを受けた受信側サーバーはDNSに問い合わせ、送信側のIPアドレスと照合。合致すれば配下のクライアントに配信し、認証が失敗すれば破棄や保留などの処理ができます。

SPFの仕組み

出典:「送信ドメイン認証技術 導入マニュアル」(迷惑メール対策推進協議会)

電子署名で認証するDKIMは、送信に必要な制御情報を含むヘッダなどを秘密カギで暗号化し、受取った受信側のサーバーでは暗号を解除するための公開カギを問い合わせます。公開カギを入手したら復号し、ヘッダやタイトルなどが改ざんされていないかを検証するという仕組みです

DKIMの仕組み

出典:「送信ドメイン認証技術 導入マニュアル」(迷惑メール対策推進協議会)

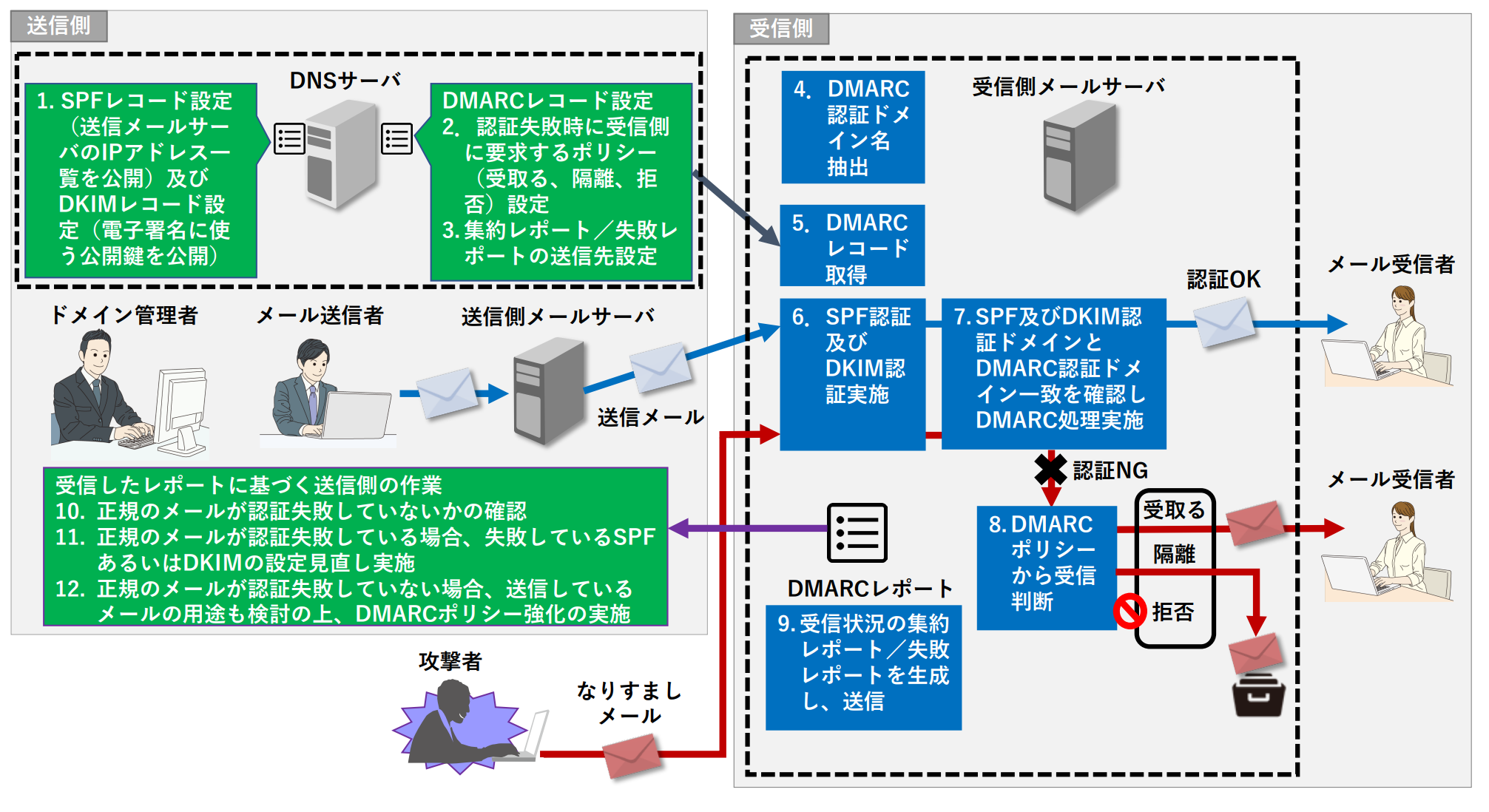

DMARCでガードを二重化

SPFとDKIMの導入環境でも限界はあります。

SPFの場合、登録情報の問い合わせが一定の件数を超えて負荷が高まると、認証に失敗するケースがあります。電子署名が必要なDKIMは、SPFに比べ導入と運用に負荷がかかる点が課題です。SPFとDKIMを併用した環境でも、メールの差出人として表示される「ヘッダFrom」という制御情報までは検証できません。

出典:「送信ドメイン認証技術 導入マニュアル」(迷惑メール対策推進協議会)

※メール送信には、封筒に記す差出人に相当する「エンベロープFrom」と、便箋の末尾に書く署名に当たる「ヘッダFrom」が使われ、SPFとDKIMの認証の対象は前者。

こうした課題をカバーするのがDMARC。DMARCの動作環境では、「ヘッダFrom」の検証による認証精度の向上に加えて、認証に失敗した場合、隔離や受信拒否など、企業のポリシーに沿った処理を容易に設定できるなど、運用性も向上しています。

DMARCの仕組み

出典:「送信ドメイン認証技術 導入マニュアル」(迷惑メール対策推進協議会)

Gmailのガイドラインでは、1日あたりのメール送信の数が5,000通未満の場合、SPFかDKIMのどちらか一方、5,000通を超える場合は双方を実装し、かつDMARCの稼働が求められています。

国内企業の状況は?

国内の状況を見ると、SPFとDKIMの導入は進んできましたが、DMARCはまだこれからのようです。米国に本拠を置くセキュリティ企業の報告によると導入率は約30%。調査対象になった十数カ国の中では、もっとも低かったとされています。

DMARCの稼働には経験と知識も必要で、運用とコスト面の負担も生じます。これまで日本の企業社会にはなかなか浸透しなかった技術ですが、経済産業省や警察庁などの要請、そして今回のGoogleの施策により、認知度の向上と急速な進展が期待できるでしょう。

次の一手にも備えよう

前半で触れた「フィッシングレポート 2023」や調査会社などの報告を総合すると、DMARCの稼働時は、“適切に運用すれば”の条件は付きますが、なりすましメールの7~8割は検出できるとされています。安全性は無防備な状態とは比べ物にならないとしても、その効果は8割。限界はあります。

他のセキュリティ技術にも言えることですが、SPFとDKIM、そしてDMARCも過信はできません。実際、DMARCの防御体制をクリアして届いてしまうフィッシングメールの存在も一部で報告されています。

攻撃側もDMARCの機能をよく学習し、生成AIなどの技術も使って手口を研いているはずです。有効な手法や標的が見つかれば、そのリソースは攻撃者が集うダークウェブでも、すぐに売買・共有されてしまうでしょう。

受信者の視点からもガードの見直しを

一般企業の施策として、まず基本的な防御体制を整えるため、Googleのガイドラインを契機に対応が加速している「送信ドメイン認証」の意義と、フィッシング対策の動向は押さえておきたいものです。

同時に、B2Bのメールを受ける側として、この機会にメールを発端とする情報漏えいや詐欺メール対策など、メールセキュリティ全般の見直しお勧めします。特に企業の内情を調べてピンポイントで攻撃を仕掛ける標的型攻撃メール、例えば、システム関係者やサービス事業者を装ってマルウェアに感染させるサイトへ誘うフィッシング、取引先に成りすまして偽造した請求書を出すビジネスメール詐欺(BEC)などは、年々手口が巧妙化していますので、引き続き十分な注意を払うようにしてください。