| 「パスワード管理」の現実解は? ~パスワードレスも視野に守りを点検~ | |

|---|---|

| 作成日時 23/09/26 (09:06) | View 679 |

情報システムのアキレス腱

情報セキュリティに関係する調査機関や業界団体が定期的に伝えるインシデント報告を見ていると、情報漏えいの多くは、データを記録したデバイスの紛失か、サーバーソフトなどの脆弱性を突く不正アクセス、そして企業のシステムにアクセスするための認証情報の流出が原因になっています。

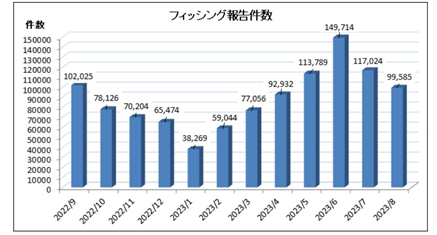

フィッシング対策協議会が発表しているフィッシング報告件数の動向によると、認証情報を狙ったフィッシングの報告件数は、2017年から2022年までの5年間でほぼ100倍になり、2023年も過去に例を見ないペースで増加しています。これらの統計が示す個々の事案は、主に消費者を狙った犯罪と思われますが、企業システムの安全を考える上でもこの状況は軽視できません。

フィッシング報告件数の動向

出典:フィッシング対策協議会

認証情報の管理は安全対策の要の一つです。特にパスワードの管理は長年の懸案ですが、今回はこの分野の現況と現実解を探ってみることにしましょう。

パスワード管理の難易度は上がる

国内のビジネスシーンでも2010年代の中期頃からクラウドシフトが加速し、メールやビジネスチャットなどのコミュニケーション系をはじめ、在庫管理や売上データの処理、決算などの基幹業務でもクラウドサービスを利用するケースが増えました。

多くの組織では、この時期を境に日常的に使う情報システムが増え、さらにここ数年は、働き方改革と新型コロナ対策もあってリモートワークが進展しています。ワークスペースの拡がりに加え、社員が利用するデバイスの増加で、認証情報を管理する負担は増しています。

業務で使うシステムが増えると、ユーザーはそれぞれを利用するための認証情報を管理しなければなりません。その結果、パスワードを使い回す、メモに記して人目がある場所に貼ってしまうなど、パスワード管理の基本に背く行動を抑えきれないケースもあるでしょう。

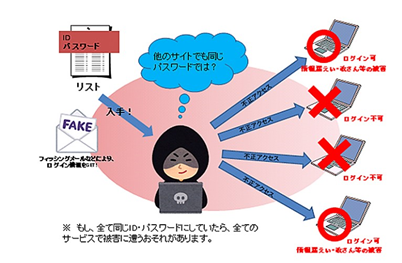

パスワードの使い回しによるリスク

出典:大阪府警

ダークウェブに大量の認証情報が流通

もう一つ、認証情報を管理する上で企業が軽視できないのは、ダークウェブの悪用増加です。企業システムやクラウドサービスにアクセスするための認証情報は、闇サイトにおいて高値で取引されており、パスワードを窃取するマルウェアやフィッシングツールも人気商品の一つです。

一例を挙げると、アカウント情報を登録して、いろいろなサービスへのアクセスを試みる「アカウント・チェッカー」。いわゆる「パスワードリスト攻撃」を仕掛けるもので、社内にパスワードを使い回している人がいたら、このツールの標的になり、企業のサーバーやクラウドサービスへの侵入を許すリスクが高まるでしょう。

クラウド利用とリモートワークの進展、そしてダークウェブの存在を加味すると、企業のパスワード管理に必要な要素は、2010年代中期までとは変化しています。ここから先は、新しい環境下における手法について考えてみましょう。

新しい環境でも“王道”は不変

パスワード管理には、“王道”と言える手法があり、ここは新しい環境下でも変わりません。総務省の「国民のためのサイバーセキュリティサイト」※に示された「安全なパスワード管理」の要点を抜粋します。

◇安全なパスワードの生成

・推測されにくく、機械的な処理で割り出しにくいもの

・ある程度の長さがあり、ランダムな英数字の並びが望ましい

◇パスワードの保管方法

・メモを作成した場合は、他人に見られないようにする

・(安全な)パスワード管理ツールやサービスの利用も一考

◇複数のサービスで使い回さない

・パスワードリスト攻撃を防止

※総務省:「国民のためのサイバーセキュリティサイト」

https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/business/business_staff_01.html

以前は定期的な変更を求める組織が多かったのですが、変更の手間から単純な文字列での生成や使い回しも懸念されるため、NIST(米国国立標準技術技術研究所)は2017年、サービス提供側が定期的な変更を要求すべきではないとの方針を発表しました。現在は国内でも、内閣サイバーセキュリティセンターなどは、これに沿う運用を推奨しています。

パスワードの本質的な課題は?

「安全なパスワード管理」を全ての組織が着実に実践していれば、不正アクセスや情報漏えいは激減するはずですが、現実としてインシデントは減っていません。

パスワード管理が難しい理由は、「記憶に頼る」「サービス側で認証情報を保持」という2つの本質的な課題の解消が難しいことです。記憶に頼る限り、管理には限界があります。「安全なパスワードの生成」に沿っていたとしても、いったん盗まれてしまえば、パスワードリスト攻撃の標的になってしまいます。サービス側で認証情報を保持する仕組みでは、なりすましも防ぎきることはできません。

そこで近年は、記憶だけに頼らず、生体認証やスマートフォンに送信するワンタイムパスワードなどを併用する多要素認証の導入も進んでいます。また認証をより安全に運用するサービスとして、「IDaaS(Identity as a Service)」の利用も拡がってきました。IDaaSの導入環境では、社内システムやクラウドにアクセスする際、IDaaSのサーバーを経由します。ユーザーはIDaaSの認証情報を把握していれば、個々のサービスのパスワードを設定したり、覚えたりする必要はありません。

こうした新技術・サービスの進展によって、認証に関する安全性は格段に向上したと言っていいでしょう。ただし、ワンタイムパスワードを盗む攻撃も確認されており、多要素認証も100%の安全を保証するものではありません。IDaaSのようなツールも一元管理された認証情報が漏えいしてしまえば、複数のサービスへのアクセスを許してしまうためリスクは残ります。

パスワードレスで攻防は終焉?

パスワードの課題を解消するには、パスワードをなくしてしまうことです。この発想自体は昔からありますが、代表的な方式として「FIDO(Fast IDentity Online:ファイド)アライアンス」が設定した「FIDO2」がよく知られています。

FIDO2の特徴は、サービス側にパスワードを保存しないこと。ユーザーのデバイスとサービスの間に「認証器」を置いて、まず生体認証などを使って正当な利用者であることを認証します。認証が完了した後は、「認証コード」に相当するデータをサービスとの間でやり取りします。ユーザーとサービスの間では、パスワードや生体情報のようなセンシティブな情報が流れることはありません。

国内でもFIDO2対応は進んでいて、2010年代の後半以降は、各社から発表されるスマートフォンの多くは「認証器」を搭載する機能が備わっています。またサービス側も、NTTドコモが同社の「dアカウント」の認証時にパスワードレスでできるようにし、大手の銀行や生命保険会社などでもFIDO2対応のサービスを提供する体制を整えています。

「パスキー」で安全性と利便性を並立

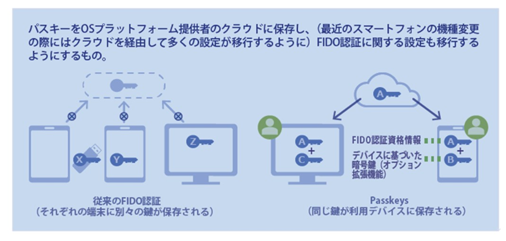

FIDO2の場合、「認証器」はデバイスと1対1で対応するため、スマートフォンなどの機種変更や紛失時には、認証情報を作り直さなければならないという課題がありました。オフィスとリモートワーク環境で複数の端末を使う場合も、個々に設定しなければなりません。FIDOアライアンスでは、この点をクリアした「マルチデバイス対応FIDO認証資格情報」を新たに定義しました。

新しい仕様は「パスキー」というサービス名で展開しています。正式名称が示す通り、複数のデバイスを使う環境でパスワードレス認証ができるようにしたもので、認証に必要な情報はクラウド上で管理。「同期鍵」と呼ぶデータも発行し、端末の変更や追加時にも同期を保って、パスワードレス認証の環境を維持するという仕組みです。

「パスキー」は、安全性と利便性を並立した方式として普及が見込まれていて、GoogleやApple、MicrosoftなどのIT大手も、自社のOSやクラウドサービスでの対応を進めています。

パスキーの仕組み

出典:ITメディア

一般企業の現実解は?

パスワードレスの環境は、ユーザーを煩雑なパスワード管理から開放してくれます。企業やサービス事業者にとっても利点は多く、まずパスワードリスト攻撃など、サイバー攻撃に対する防御の負荷を軽減できます。ユーザーのパスワード失念など、認証情報に関する問い合わせ対応の工数も大幅に削減できるでしょう。

サービス事業者にとっては、ビジネス機会損失の防止も期待できます。ECサイトなどでは、ユーザーがログインパスワードを失念し、サイトへのアクセスや購入を諦めるケースは少なくないからです。

このようにパスワードレスのメリットは多く、国内でも対応が進むと思われます。ただし、システム改修の工数とコストの負担、またユーザーにも若干の慣れは必要な点を考えると、短期間で一気に置き換わることは難しいでしょう。当面はパスワードに頼るシステムも併存するはずです。

一般企業の現実解としてパスワードレスの進展を見ながら、対応できそうな部分は取り入れていくこと。並行して、パスワード管理の徹底やダークウェブの監視といった既存の対策を行いながら安全なシステム運用を維持するようにしてください。

無料アカウントを登録して試してみましょう!

ステルスモールは申し込み後すぐに試用が可能です。