| 警察庁が「ノーウェアランサム」に注意喚起 ~先鋭化するランサムウェアの状況は?~ | |

|---|---|

| 作成日時 23/10/25 (09:54) | View 839 |

ランサムウェアの“変種”が出現

警察庁が2023年9月に発表した「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」では、「ノーウェアランサム」に言及しています。ランサムウェアの“変種”と言えるものですが、これに至るまでの経緯を簡単に振り返っておきましょう。

データを暗号化して脅迫メッセージを出す攻撃は、1989年に確認された「AIDS Trojan」が最初とされていますが、「ランサム(身代金)ウェア」として知れ渡ったのは2010年代の中期。決定打は2017年5月に拡散した「WannaCry」でしょう。国内の著名企業にも感染が拡がり、企業社会の警戒心は一気に高まりました。

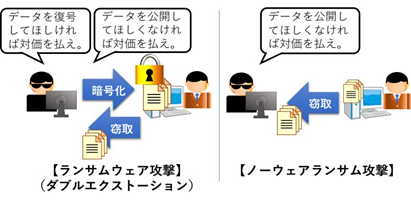

WannaCryはデータを暗号化して、復号するキーと引き換えに身代金を要求する手口です。その後、企業側の対策が進んでバックアップが整備されるようになると、暗号化だけではマネタイズできないため、払わねばデータを公開すると脅す「二重脅迫型」や「暴露型」と呼ばれる攻撃が現れました。現在はこの手口が主流で、前出の警察庁資料によると、令和5年上期に確認できたうちの78%が二重脅迫です。

暗号化せずにランサムを要求

今回の「ノーウェアランサム」ですが、警察庁は以下のように定義しています。

“データを暗号化する(ランサムウェアを用いる)ことなくデータを窃取し、対価を要求する手口”

二重脅迫型とノーウェアランサムの攻撃手法 出典:警察庁

つまり、企業ネットワークに侵入して入手したデータを暗号化せず、攻撃者が設置するリークサイトなどで公開すると脅し、身代金を要求する手口です。

この攻撃は、2023年の春頃から米国と欧州で目立つようになり、FBI(米連邦捜査局)は「BianLian」という犯罪集団に対する注意喚起を出しました。一方、「CL0P」という攻撃グループも、リークサイトで犯行声明と実績を誇示。いずれのグループの活動も、行政機関や大学、交通機関、金融・保険など、広範な分野に被害を及ぼしています。なお、「ノーウェアランサム(Noware Ransom)」は警察庁の造語とされ、海外のサイトでは用いられていないようです。

攻撃グループ「BianLian」に対する警戒を促すメッセージ 出典:FBI

攻撃側にも手詰まり感?

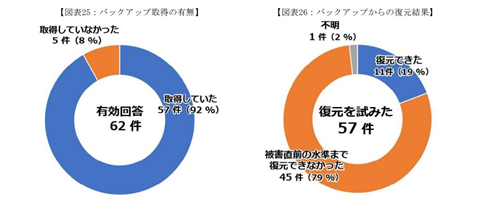

ノーウェアランサムが現れた背景として、まず企業側の対応が進み、暗号化の効力が落ちた点が考えられます。バックアップを複数個所に分散して管理する組織が増え、暗号化などのファイルの変更を検知するセキュリティツールの導入も進みました。

バックアップの有無とバックアップからの復元結果 出典:警察庁

もう一つは、復号するツールの浸透です。大きな被害を出しているランサムウェアに対しては、復号ツールが公開されることがあります。例えば、日本語にも対応したプロジェクト「The No More Ransom Project」では、復号ツールをはじめ、マルウェアの特定方法などの関連情報を発信し、多くのランサムウェアを無力化しました。

The No More Ransom Project:https://www.nomoreransom.org/ja/index.html

身代金を支払う組織は減少傾向に

暗号化と直接の関連はありませんが、ノーウェアランサムの出現につながる動きとして、身代金を支払う組織の減少があります。米国のセキュリティ企業の調査によると、2019年の第1四半期には85%の組織が支払いに応じていましたが、2022年第4四半期の統計では37%まで下がっていました。

ここまで大幅な減少は見られないとしても、他にも複数の企業が同様の調査結果を示しており、要求に応じない組織の増加は近年の傾向と見ていいでしょう。

減少の要因として、支払っても暗号化されたファイルを復元できる保証はない、支払った方が復旧に時間とコストがかかるケースもある、再び脅迫されるリスクは消せない、攻撃者への利益供与になるため社会的責任が問われるなど、支払いに応ずる弊害が周知されてきたことがあります。

もう一つは、法的な制約。米国では、特定の国・地域を拠点とする攻撃者に支払った場合、罰金が科せられるケースがあるようです。

ノーウェアランサムの狙いは費用対効果

ランサムウェア対策の進展、復号ツールの公開、そして身代金の支払いに応ずる組織も減少傾向にある中では、攻撃側も戦略を立て直さなければなりません。誰もが考えるのは、作業のコストパフォーマンス、費用対効果の向上でしょう。

一つの方法は、支払いに応ずる件数や額を少しでも増やすこと。

データを暗号化されると、バックアップがあったとしても数日、備えがなければ数週間から数カ月の業務停止を余儀なくされます。一方、リークサイトにおける公開は、業務継続だけを考えれば、当面は大きなダメージはありません。

しかし、長い目で見ればデータを暴露される方が損失は大きいと考えた方がいいでしょう。被害の調査と漏えいしたデータの関係先への対応、損害賠償などの負担、そして社会的信用の低下、企業ブランドの毀損は、簡単には取り戻せないからです。

先述した米国のセキュリティ企業の報告でも、リークのみの方が支払い額は高くなる傾向にあるとされています。攻撃グループもこうした状況を考え、暴露に特化した方法にウェイトを置いて、窃取するデータも慎重に選別しているものと考えられます。

ダークウェブ上のリークサイトで機密情報が公開された例 出典:警察庁

シンプルな攻撃はRaaSを活性化

もう一つは作業の効率です。ノーウェアランサムには、マルウェアの生成、標的システムへの注入、暗号化という面倒なプロセスがありません。

現在のランサムウェア攻撃は分業が進み、システムへの侵入、マルウェアの管理、機密データの特定と暗号化、脅迫と交渉などに分化し、それぞれに長けた人物が受け持つ「RaaS(Ransomware as a Service)」という体制が確立されています。攻撃のハードルが下がるノーウェアランサムは、RaaSへの参入者を増やし、グループの活動を加速する可能性があります。

また、暗号化の形跡が残らないノーウェアランサムは、侵入経路やプログラムの種類など、攻撃の痕跡を追っていく「フォレンジック調査」もより困難になります。できるだけ露出を抑えたい犯罪者にとっては、攻撃の足跡が減る点もメリットでしょう。

ノーウェアランサムの特効薬は?

守る側の暗号化への対応が進むと、ランサムウェアは短期間でデータの暴露を伴う二重脅迫型に進化しました。ノーウェアランサムの成果が上がるとすれば、このタイプが増えていくことは確実でしょう。日本の企業社会も、そろそろ変種への対策も考えなければならない時期に来ているようです。

それではノーウェアランサムに備えて、どのように対応すれば良いのでしょうか?

実際のところ、このタイプを含めランサムウェアに特化した対策はありません。以下に挙げるような基本的なセキュリティ対策の積み重ねに尽きます。

◇定期的なバックアップ

-システム、データファイル

◇脆弱性管理

-OS、サーバーソフトなどのアップデート

◇ネットワーク監視

-システムの設定、ファイルなどの変更監視

◇フィッシング対策

-メール本文中のURL、添付ファイル

◇認証情報の管理

-ID、パスワード管理のルール徹底

◇ダークウェブ監視

-自社に関係する情報の流出を検知

侵入防止とネットワーク監視の強化を

リストに挙げた基本的な対策の中で、ノーウェアランサムに備えて重点的に見直すポイントを挙げるとすれば、初期侵入を防ぐ脆弱性管理とネットワーク監視です。

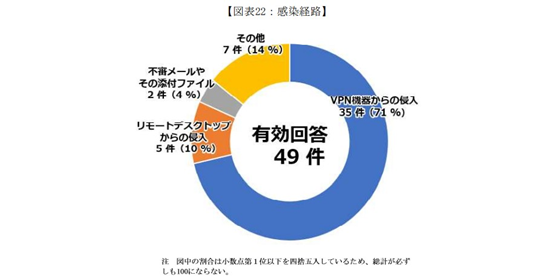

初期のランサムウェアは、メールに記したURLや添付ファイルを起点にマルウェアを送り込む“ばらまき型”が多かったのですが、現在はネットワークに入り込んでファイルの操作、データの窃取を行う“侵入型”が主流です。

ノーウェアランサムの使い手としてクローズアップされた「CL0P」は、多くの企業で使われているファイル転送サービス「MOVEit Transfer」の脆弱性を突いて侵入し被害を拡げました。サービスソフトの脆弱性の他にも、VPN(仮想的な専用線)装置の欠陥を突く攻撃やリモートデスクトップからの侵入が目立ちますが、不正に入手した認証情報を使った侵入も相当数に及ぶものと思われます。

ランサムウェアの感染経路 出典:警察庁

このような状況を考えると、初期侵入を防ぐためのガードの定期的な点検は必須です。これに加えて、認証情報を含む自社に関するデータの流出を検出するダークウェブ監視、また攻撃グループの動きや、攻撃手法などの最新情報を配信する脅威インテリジェンスも、今の企業にとっては必須アイテムの一つと言えるでしょう。

無料アカウントを登録して試してみましょう!

ステルスモールは申し込み後すぐに試用が可能です。