| 「内部不正」による情報漏えいリスク ~ルール不徹底と不注意にも留意を~ | |

|---|---|

| 作成日時 24/01/16 (08:50) | View 240 |

どこでも起こりうる「内部不正」とは?

2023年秋、NTT西日本の子会社において、内部不正により約900万件の顧客情報が漏えいしていた事件が明らかになりました。ここまで大規模な漏えいは稀ですが、小規模の流出や報告されない事案まで含めると、内部不正に起因する情報漏えいは、毎日起きていると言っても過言ではありません。

情報セキュリティの分野で言う「内部不正」は、従業員や契約社員など、組織の関係者によって機密情報が不正に持ち出される事件・事故のこと。金銭目的のような故意だけでなく、情報保護に関するルールの不徹底や失念などが多い点に注意が必要です。

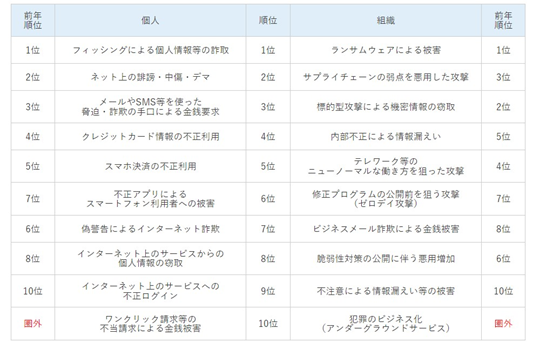

IPA(情報処理推進機構)が毎年発表している「情報セキュリティ 10大脅威」では、「内部不正による情報漏えい」は、「組織」の部で過去5年間、2位~6位となっており消えることはありません

(「2023」は4位)。

「情報セキュリティ 10大脅威 2023」 出典:IPA(情報処理推進機構)

高リスクは中途退職者と現職の誤認・誤操作

内部不正による情報漏えいの多くは、正規のアクセス権を持つ者、情報の価値を知る者によって引き起こされるため、外部からの不正侵入やフィッシングに比べると、発覚までに時間がかかり、より深刻な被害をもたらす可能性が高いと言えます。

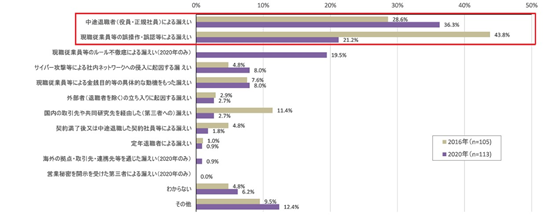

リスクの高さは数字に現れています。IPAが発表した「企業における営業秘密管理に関する実態調査 2020」によると、漏えいしたルートは「中途退職者」が36.3%、「現職従業員等の誤操作・誤認等」が21.2%、「ルール不徹底」は19.5%。ちなみに、「サイバー攻撃等による社内ネットワークへの侵入」は8%です。

営業秘密の漏えいルート

出典:IPA 「企業における営業秘密管理に関する実態調査 2020」

ここからはもう一歩踏み込んで、漏えいに至った経緯を見ていきましょう。内部不正として報告される事案には、共通するいくつかの要素があることが分かります。ここ1~2カ月の間に起きたインシデントから、典型的なケースを採り上げてみます。

システムを知る技術者からの流出

冒頭で触れた顧客情報の漏えいは、その規模と発覚するまでに10年という期間の長さから、一般のメディアでも採り上げられました。「故意」と「不注意」のうち、この案件は前者ですが、運用とシステム環境の両面で、不正が起きやすい条件を満たしていたとされています。

顧客情報を持ち出したのは、被害が起きた企業の委託先に勤務していた元派遣社員、媒体は私物のUSBメモリ。自身が担当していたサーバーの管理業務の合間に隙を突き、10年にわたってファイルを抜き出し、その一部は名簿業者に流れたとされています。

漏えいの主な原因は、権限設定とログ管理にありました。サーバーの運用は、従業員を含め4人で当たっていましたが、一つの管理者IDを4人で共有。元派遣社員は専門知識があり、一部の業務はほぼ専任で担っていたとされています。保守作業で顧客情報をダウンロードしても、ファイルを取得した事実だけで、その内容は記録されていませんでした。

私物のUSBメモリの利用禁止は、安全対策の常識の一つです。この企業にも当然、ルールはあったはずですが、障害対応で使う専用メモリとその他のデバイスを識別する手順はスルーされ、ルールは形骸化していたようです。

ルール不徹底と誤認も多発

不注意による内部不正では、2023年12月に九州の医療施設で医療機器の導入・保守を対応する事業者が、数万件の患者の個人情報が入ったUSBメモリを紛失した事故がありました。警察に届けた後、社用車の中で発見されましたが、委託先の記録媒体の扱いに関するルールの不徹底が原因のようです。

同じ時期、山陰地方の看護関連の施設では、メール送信時の確認ミスから、施設利用者の個人情報が流出した事故があり、地方自治体でも、同様のミスから企業向けセミナーに参加する事業者のデータが漏えいしています。

どこの組織でも、機密情報とそれを含むファイルを外部に送信するときは、上長チェック、一次保留など、運用とシステム面から、二重三重のガードをかけていると思われますが、何らかの理由でスルーされてしまったか、ルールの不徹底があったものと思われます。

メール誤送信防止ツールの機能の例

対策の基本精神は「トライアングル」

ここからは基本的な対策を考えてみましょう。

内部不正の予防策の一つとして、米国の組織犯罪の研究者 D・クレッシー氏が提唱した「トライアングル理論」がよく参照されています。この理論は、以下の三つが揃ったときに不正が起きやすいとするものです。

「動機」---金銭的要求、企業に対する不満など

「機会」---不正をしやすいシステム、人的な環境

「正当性」--この情報は持ち出しても実害はないなど、一方的な理由付け

理論はあくまでも考え方ですから、実践の段階では基本を念頭において、それぞれの企業のシステム環境、人員の配置に応じた方法を組み立てていく必要があります。「トライアングル理論」は、故意による不正を対象としたものですが、「機会」と「正当性」に対する施策は、ルールの不徹底・不注意にも有効と考えていいでしょう。

最後に、多くの組織が実践している基本的な対策をいくつか採り上げておきます。

最大公約数は「Need To Know」

内部不正に有効な施策として、まずアクセスコントロールが挙げられます。アクセスコントロールと言うと、外部からの侵入防止を連想しますが、アクセス権限の適切な設定に加えて、内部のアクセスに対するチェック体制の見直しも欠かせません。

「Need To Know」という原則があります。アクセスできる範囲を、必要最小限に絞るという考え方です。例えば、ECサイトなどの会員組織への新規入会を管理するオペレータは、通常業務の範囲では、既存会員の決済履歴やクレジットカード情報まで参照する必要はありません。

システム部門や事業部の責任者には、緊急時に備えるなどの名目で、多くの権限を設定しがちですが、顧客データベースのパラメータを操作するような機会はほとんどないでしょう。1人1IDは前提として、「Need To Know」が適切に設定されているか点検してみましょう。

ログ管理と情報の出口に留意を

アクセスコントロールと並ぶポイントはログ管理です。定期的なログの確認を怠り、ファイルの流出を検知できなかったケースは多発しています。顧客DBなど機密情報を扱うシステムは、アクセス日時だけでなくダウンロードされたデータの種別まで識別できるようにしておかないと、事故が起きた際に原因の特定に時間がかかってしまいます。

もう一つは情報の出口を塞ぐこと。社内のサーバーだけでなくクラウドからの流出を防ぐため、権限設定とログ管理の体制を見直しましょう。デバイスにも細心の注意が必要です。特にシステム管理で利用するターミナルやUSBメモリはガードが緩くなりがちですから、個々の機器に対するIDと利用履歴の厳重な管理は欠かせません。

最後は社内への周知と研修の継続です。システム環境とルールが整備できたとしても、関係者にセキュリティ意識が欠けてしまっては、情報漏えいはなくなりません。前述した「動機」「機会」「正当性」のトライアングルを意識した上で、継続的な啓発を続けてください。

万一への備えもしておこう

企業活動には、従業員、契約社員、委託先など、多くの人が関わります。できる限りの安全対策を施しても、すべての関係者の意識から悪意を摘み取り、不注意によるミスを根絶することは困難でしょう。

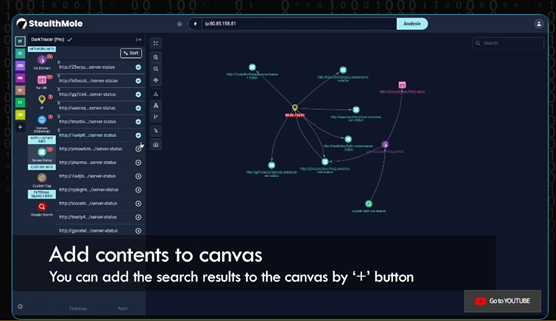

機密情報が売買されているダークウェブには、毎日、1000件以上の企業情報の登録があるとみられています。企業の情報は、内容と質にもよりますが、不正侵入やランサムウェア攻撃、標的型攻撃などの起点になります。これが得られるダークウェブのような空間は今後も無くなることはないでしょう。

円滑な企業活動を維持するには、万一に備え、自社だけでなく、グループ企業、主要取引先など、自社のビジネスと密接な関わりがある組織からの情報漏えいはないか、常に監視する体制も重要です。

ダークウェブ監視ツールのイメージ